Cisco Talos đang theo dõi nhóm này dưới tên gọi CoralRaider, mô tả nó như là có động cơ tài chính. Các mục tiêu của chiến dịch bao gồm Ấn Độ, Trung Quốc, Hàn Quốc, Bangladesh, Pakistan, Indonesia và Việt Nam.

Các nhà nghiên cứu an ninh Chetan Raghuprasad và Joey Chen cho biết: 'Nhóm này tập trung vào việc đánh cắp thông tin đăng nhập, dữ liệu tài chính và tài khoản mạng xã hội của nạn nhân, bao gồm cả tài khoản doanh nghiệp và quảng cáo.' Họ sử dụng RotBot, một biến thể được tùy chỉnh của Quasar RAT, và XClient stealer làm payload."

"Các loại malware thông thường khác được nhóm này sử dụng bao gồm sự kết hợp của trojan truy cập từ xa và công cụ lấy thông tin như AsyncRAT, NetSupport RAT và Rhadamanthys.

Việc nhắm vào các tài khoản doanh nghiệp và quảng cáo đã là một trọng tâm đặc biệt đối với các kẻ tấn công, với nhiều loại malware lấy cắp dữ liệu như Ducktail, NodeStealer và VietCredCare được triển khai để kiểm soát các tài khoản nhằm mục đích tạo thêm lợi nhuận.

Phương pháp hoạt động bao gồm việc sử dụng Telegram để gửi thông tin đã lấy cắp từ các máy nạn nhân, sau đó được giao dịch trên thị trường ngầm để tạo ra doanh thu phi pháp.

"Nhà điều hành của CoralRaider dựa trên các tin nhắn của nhân vật trong các kênh bot C2 của Telegram và sự ưu tiên ngôn ngữ trong việc đặt tên các bot của họ, chuỗi PDB và các từ tiếng Việt khác được mã hóa cứng trong các tệp nhị phân của payload của họ," các nhà nghiên cứu nói.

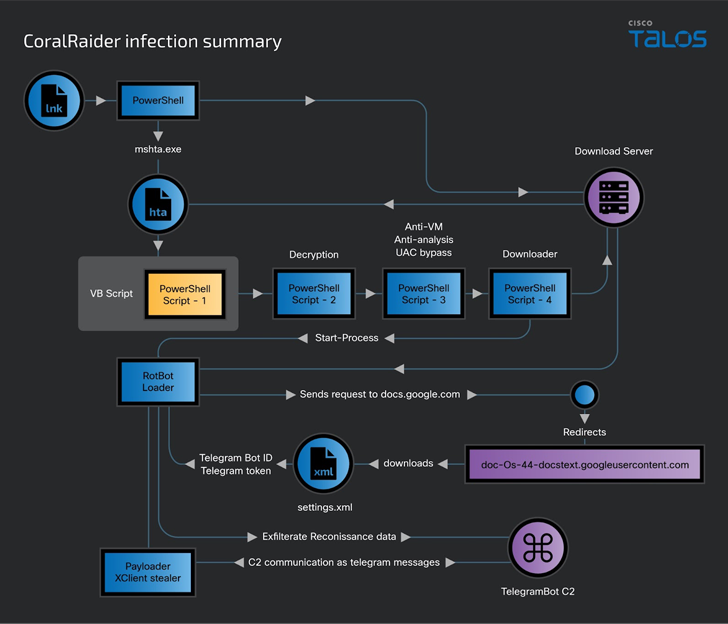

Chuỗi tấn công bắt đầu với một tệp đường dẫn Windows (LNK), tuy nhiên hiện chưa có giải thích rõ ràng về cách phân phối các tệp này đến các mục tiêu.

Nếu tệp LNK được mở, một tệp ứng dụng HTML (HTA) sẽ được tải xuống và thực thi từ máy chủ tải xuống được điều khiển bởi kẻ tấn công, sau đó tệp HTA này chạy một script Visual Basic được nhúng.

Script này, lần lượt, giải mã và thực thi ba tập lệnh PowerShell khác nhau theo trình tự, các tập lệnh này chịu trách nhiệm thực hiện các kiểm tra chống máy ảo và phân tích, vượt qua Kiểm soát Truy cập Người dùng Windows (UAC), tắt thông báo của Windows và ứng dụng, và tải và chạy RotBot.

RotBot được cấu hình để liên lạc với một bot Telegram và lấy về mã độc XClient Stealer và thực thi nó trong bộ nhớ, cuối cùng giúp đỡ trong việc ăn cắp cookies, thông tin đăng nhập và tài chính từ các trình duyệt web như Brave, Cốc Cốc, Google Chrome, Microsoft Edge, Mozilla Firefox và Opera; dữ liệu Discord và Telegram; và các bức ảnh chụp màn hình.

XClient cũng được thiết kế để lấy dữ liệu từ các tài khoản Facebook, Instagram, TikTok và YouTube của nạn nhân, thu thập chi tiết về các phương thức thanh toán và quyền hạn liên kết với các tài khoản quảng cáo và doanh nghiệp trên Facebook của họ.

"RotBot là một biến thể của phần mềm khách Quasar RAT mà nhà đe dọa đã tùy chỉnh và biên dịch cho chiến dịch này," các nhà nghiên cứu nói. "[XClient] có khả năng lấy thông tin một cách rộng lớn thông qua các mô-đun plugin và các mô-đun khác nhau để thực hiện các nhiệm vụ quản trị từ xa."

Sự phát triển này xảy ra khi Bitdefender tiết lộ thông tin về một chiến dịch quảng cáo độc hại trên Facebook đang tận dụng sự quan tâm về các công cụ trí tuệ nhân tạo sinh học để đẩy mạnh một loạt các công cụ lấy thông tin như Rilide, Vidar, IceRAT, và một ứng dụng mới được biết đến là Nova Stealer.

Điểm bắt đầu của cuộc tấn công là kẻ đe dọa tiếp quản một tài khoản Facebook hiện có và sửa đổi hình dáng của nó để giả mạo các công cụ trí tuệ nhân tạo nổi tiếng từ Google, OpenAI và Midjourney, và mở rộng sự tiếp cận của họ bằng cách chạy quảng cáo tài trợ trên nền tảng này.

Một trang giả mạo như Midjourney có 1,2 triệu người theo dõi trước khi bị xóa vào ngày 8 tháng 3 năm 2023.

"Các chiến dịch quảng cáo độc hại có phạm vi rộng lớn thông qua hệ thống quảng cáo tài trợ của Meta và đã mục tiêu một cách tích cực người dùng châu Âu từ Đức, Ba Lan, Ý, Pháp, Bỉ, Tây Ban Nha, Hà Lan, Romania, Thụy Điển và nhiều nơi khác," công ty an ninh mạng Romania nói.